Hãy tưởng tượng bạn đang sở hữu một ứng dụng nhưng lại không áp dụng bất kì phương pháp bảo mật nào cả, bạn nghĩ ứng dụng đấy sẽ tồn tại được bao lâu? Việc tăng cường bảo mật đám mây, quyền riêng tư và quản lý truy cập mạng (Control Network Access) khi sử dụng bất kì dịch vụ đám mây nào hay củng cố bảo mật AWS khi sử dụng đám mây AWS cho ứng dụng là điều tối quan trọng. Với các lĩnh vực đặc thù như ngân hàng hay tài chính, các quy định về lưu trữ dữ liệu (data storage), cư trú dữ liệu (data residency) và dữ liệu chủ quyền (data sovereignty) lại càng nghiêm ngặt hơn vì mọi người đều quan tâm cũng như lo lắng về sự an toàn và bảo mật của các thông tin cá nhân. Đồng thời, đối với một nhà cung cấp đám mây như AWS, nhiệm vụ quan trọng hàng đầu là bảo vệ tính bảo mật, tính toàn vẹn và tính khả dụng của hệ thống và dữ liệu của bạn.

Những thách thức thường gặp trong bảo mật AWS

Bảo mật là khía cạnh quan trọng nhất của Cloud và với AWS cũng như vậy. Điều quan trọng là cần hiểu rằng Bảo mật Đám mây ( Security Cloud) là một trách nhiệm chung.

AWS chịu trách nhiệm nhiều hơn về mặt bảo mật. Tuy nhiên, người dùng cũng phải chịu trách nhiệm về việc kiểm soát truy cập, kiểm tra nhật ký (audit logging), kiểm soát, v.v. Điều này có thể đảm bảo rằng doanh nghiệp có thể xác định chính xác vấn đề bằng cách phân tích logs nếu có sự cố trong môi trường AWS.

Ngay cả khi AWS cung cấp một mức độ bảo vệ nhất định, nó cũng không thể bao trùm toàn bộ các mặt của việc tuân thủ bảo mật. Điều cần thiết là bạn phải tự trang bị kiến thức để đảm bảo mình không tạo ra những “lỗ hổng” cho những kẻ tấn công.

Ví dụ: Nếu bạn có thông tin xác thực bằng văn bản thô (plaintext credentials) trong các biến môi trường, AWS không thể làm gì cho bạn được. Bạn phải đảm bảo rằng bạn không sử dụng thông tin xác thực (credentials) trong các ứng dụng của mình ở định dạng văn bản thô (plaintext).

Dưới đây là một số khó khăn mà các ngành dịch vụ tài chính phải đối mặt khi sử dụng Đám mây để triển khai ứng dụng.

1. Tấn công DDOS và DOS

Các cuộc tấn công Distributed Denial of Service – DDOS hoặc Denial of Service – DOS ảnh hưởng đến hoạt động của các ứng dụng bằng cách khống chế các website servers để chúng không thể phản hồi các yêu cầu hợp pháp hoặc hợp lệ của người dùng. Điều này có thể dẫn đến sự suy giảm danh tiếng, thương hiệu và doanh thu.

2. Rò rỉ dữ liệu

Khi lưu trữ các dữ liệu quan trọng hoặc dữ liệu kinh doanh trên Đám mây, nguy cơ bị đánh cắp dữ liệu có thể xảy ra. Việc rò rỉ dữ liệu có thể là do vô tình hoặc cố ý và được cho là do bị hack hoặc bị tấn công bởi các phần mềm độc hại.

3. Bảo mật dữ liệu (Data Privacy or Data Confidentiality)

Đây là một trong những mối quan tâm lớn của các ngành dịch vụ tài chính khi sử dụng Đám mây để lưu trữ dữ liệu. Điều này có những lợi ích nhất định nhưng cũng tiềm ẩn các nguy cơ như rò rỉ dữ liệu, vi phạm quyền riêng tư, hoặc bị phạt bởi các quy định bảo vệ dữ liệu đối với các lỗi bảo mật dữ liệu.

4. Chia sẻ tài nguyên

Đám mây được thiết kế theo cách mà các tài nguyên phần cứng như bộ nhớ, bộ lưu trữ, CPU có thể được chia sẻ. Mặc dù điều này có vẻ đơn giản, nhưng các vấn đề bảo mật vẫn tồn tại. Điều này gây khó khăn cho các tổ chức trong việc đảm bảo rằng dữ liệu chỉ được truy cập bởi những người có thẩm quyền và không có sẵn cho những người khác.

Rủi ro bảo mật đối với các tổ chức tài chính

Các tổ chức tài chính thường là mục tiêu của tội phạm mạng và có tỉ lệ rủi ro cao hơn so với các doanh nghiệp khác. Các dữ liệu nhạy cảm của ngân hàng có thể gặp nguy cơ nếu bị xâm phạm bảo mật và có thể gây thiệt hại nặng nề về tài chính và danh tiếng, dẫn đến tổn thất nặng nề và bị mất cắp dữ liệu.

Trong cuộc tấn công thành công, dữ liệu không được mã hóa bị đánh cắp bởi những kẻ tấn công có thể bị sử dụng sai mục đích, từ đó kéo các tổ chức tài chính vào các vấn đề nghiêm trọng. Tuy nhiên điều này cũng không phải sẽ luôn luôn xảy ra khi mà dữ liệu có thể không bị đánh cắp mà bị thay đổi bởi những kẻ tấn công. Dữ liệu bị thay đổi này rất khó để xác định và khiến các tổ chức tài chính phải chịu thiệt hại hàng triệu đô la.

Trong một số trường hợp, các thiết bị dùng để kết nối với ngân hàng của người dùng cuối (end-user) như điện thoại di động hoặc máy tính bị tấn công cũng có thể phát tán các phần mềm độc hại tấn công mạng ngân hàng.

Để bảo vệ các tổ chức tài chính hoặc bất kỳ tổ chức nào khác khỏi những rủi ro như vậy, hệ thống Phát hiện Xâm nhập (Intrusion Detection) hoặc Phòng chống Xâm nhập (Intrusion Prevention) thường được sử dụng. Hệ thống phát hiện xâm nhập đóng vai trò quan trọng trong việc xác định các cuộc tấn công tiềm ẩn vào hệ thống. Phát hiện xâm nhập là một chiến lược mà các tổ chức phải xem xét để bảo vệ môi trường mạng khỏi hackers. Đây cũng là một khả năng để giám sát và phản ứng với việc sử dụng sai ứng dụng hoặc hệ thống.

Các tổ chức cũng phải có một quy trình tự động như quét lỗ hổng bảo mật để chủ động xác định các mạng lưới. Đây là một bước cần thiết đối với các Tổ chức Tài chính hoặc bất kỳ tổ chức nào khác nhằm tăng cường các biện pháp bảo mật.

10 phương pháp bảo mật AWS hiệu quả nhất

Trong Nền tảng đám mây như AWS, có các dịch vụ được sử dụng cho nhiều mục đích như lưu trữ dữ liệu, truy cập các công cụ đo lường năng suất và triển khai cơ sở hạ tầng CNTT. Trong tất cả các trường hợp này, các dịch vụ đám mây cho phép các tổ chức hoạt động nhanh hơn. Tuy nhiên, việc sử dụng bất kỳ dịch vụ đám mây hoặc AWS nào đều đi kèm với những thách thức và rủi ro về bảo mật dữ liệu.

Giải pháp Bảo mật đám mây bao gồm một số giải pháp thực tiễn hiệu quả nhất mà các tổ chức nên tuân theo để bảo mật môi trường ứng dụng. Các nguyên tắc này cũng giúp bạn nâng cấp, chuyển đổi và vận hành thành công doanh nghiệp trên đám mây.

Một thuật ngữ mới, “DevSecOps” đã được đặt ra để xây dựng nền tảng an toàn cho các sáng kiến DevOps. Nói đến DevSecOps là nói đến bảo mật tích hợp. Nó tích hợp bảo mật ở mọi giai đoạn của vòng đời phát triển phần mềm.

Trong các bước tiếp theo, chúng tôi đã phác thảo một loạt các phương pháp hay nhất về bảo mật AWS để giúp các ngành dịch vụ tài chính hướng tới an toàn đám mây AWS và giải quyết các vấn đề về bảo mật đám mây AWS.

Phương pháp bảo mật AWS hiệu quả số 1: Áp dụng DevSecOps

DevSecOps là một thuật ngữ tương đối mới, chỉ việc đưa bảo mật vào trong Vòng đời phát triển phần mềm (SDLC). DevSecOps là sự hợp tác giữa các nhóm Phát triển và Vận hành trong DevOps để kết hợp cả các nhóm bảo mật. Nói tóm lại, DevSecOps là một nhiệm vụ chung và tất cả những người tham gia vào quá trình phát triển phần mềm đều có vai trò trong việc xây dựng bảo mật cho quy trình làm việc DevOps. Để thực hiện tích hợp liên tục và triển khai liên tục một cách an toàn, có ba bước cơ bản trong DevSecOps như sau:

- Bổ sung các cuộc kiểm tra bảo mật được hệ thống hóa và tự động hóa vào trong quá trình phát triển và vận hành phần mềm.

- Triển khai chính sách và áp dụng thực tế để đảm bảo việc làm mới mã như một cách vá lỗ hổng bảo mật luôn sẵn sàng trong phần mềm phiên bản mới nhất.

- Xác định lỗi và loại bỏ chúng càng sớm hoặc càng nhanh càng tốt.

Veracode giúp bảo vệ việc phát triển và thử nghiệm phần mềm trước khi chuyển sang bước sản xuất và cung cấp phân tích mã động và tĩnh để phát hiện các lỗ hổng và giảm thiểu rủi ro. Nó được sử dụng để xem xét mã nguồn và thực hiện kiểm tra nhanh trước khi phát hành.

Veracode bao gồm các ứng dụng web, ứng dụng dành cho thiết bị di động và microservices, đảm bảo các ứng dụng phần mềm được bảo mật và có thể kiểm tra hàng nghìn ứng dụng đồng thời và nhận được phản hồi bảo mật chính xác, đáng tin cậy trong pipeline.

Phân tích tĩnh Veracode (Veracode Static Analysis) cung cấp phản hồi bảo mật tự động cho các nhà phát triển trong IDE. Các CI/CD pipeline sẽ tiến hành quét trước khi triển khai và đưa ra hướng dẫn rõ ràng về việc tìm kiếm, ưu tiên và khắc phục sự cố.

Phương pháp bảo mật AWS hiệu quả số 2: Tường lửa của ứng dụng Amazon Web

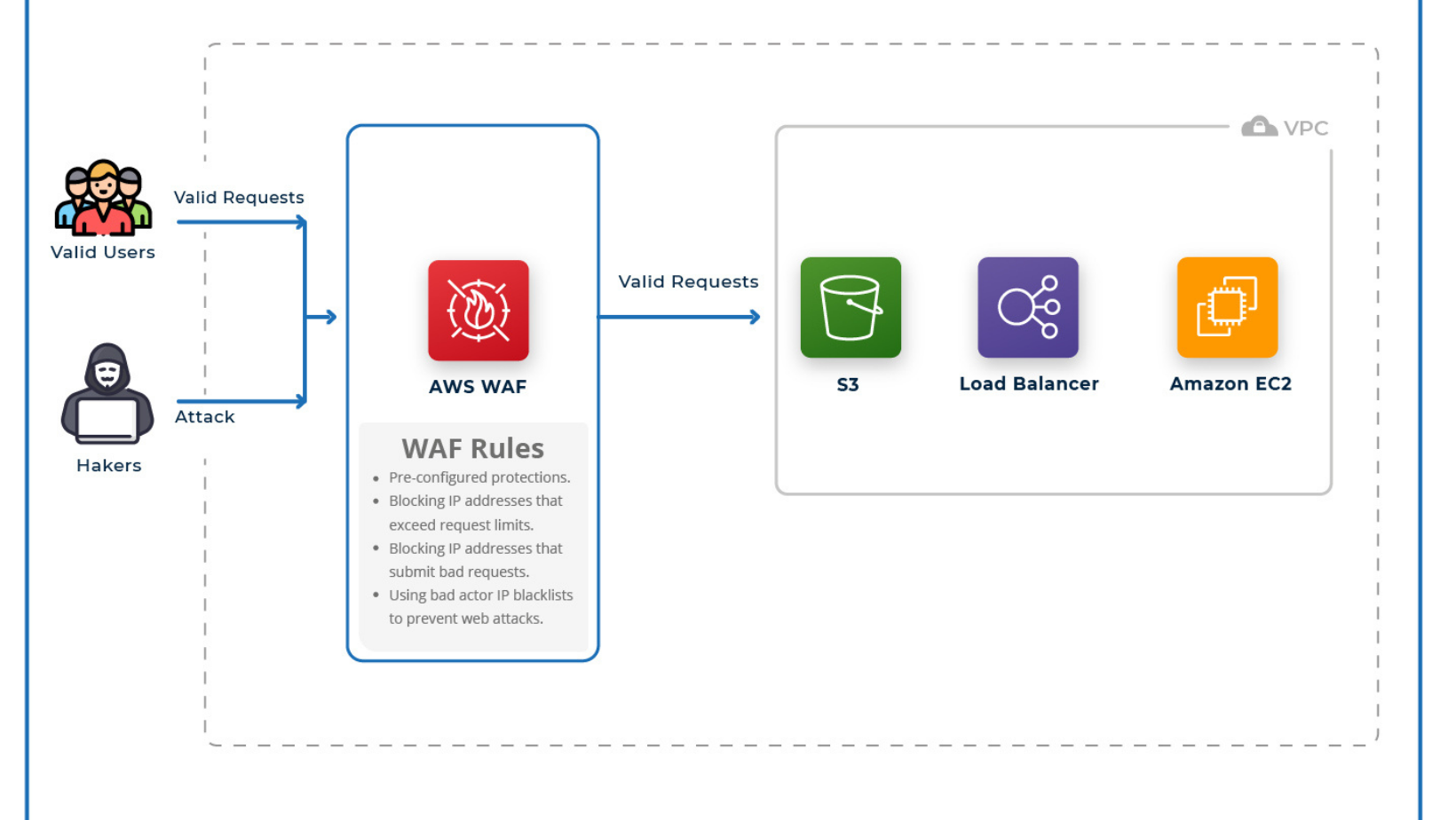

AWS WAF là Tường lửa của ứng dụng web, giúp bảo vệ các ứng dụng được vận hành trên Đám mây AWS khỏi các nguy cơ mất an toàn trên web, tác động đến tính khả dụng, độ bảo mật của ứng dụng và cũng có thể tiêu tốn tài nguyên cơ sở hạ tầng, dẫn đến sự chậm chạp và mức sử dụng tài nguyên tăng cao. WAF cung cấp bảo mật AWS và bảo vệ các ứng dụng hoặc trang web được lưu trữ trên AWS và là một trong những dịch vụ bảo mật AWS do AWS Cloud cung cấp.

Người ta cũng có thể sử dụng WAF để bảo mật tự động bằng AWS Lambda, từ đó phân tích weblogs và xác định các yêu cầu chứa mã độc và tự động cập nhật các quy tắc bảo mật. AWS WAF có thể bảo vệ chống lại các cuộc tấn công như tấn công tập lệnh Cross-site, tấn công chèn SQL, tấn công từ các địa chỉ IP xấu đã biết.

Ví dụ: Trong sơ đồ trên, bạn có thể thấy rằng các yêu cầu hợp lệ được chuyển tiếp đến ứng dụng được triển khai trong VPC, trong khi các yêu cầu từ hacker vi phạm các quy tắc WAF sẽ bị chặn. Các quy tắc này có thể là mẫu được xác định cấu hình trước (pre-configured template) để nhanh chóng bắt đầu với AWS WAF, một tập hợp các IP vượt quá giới hạn yêu cầu và có thể gây ra HTTP floods, các IP có thể tạo ra các yêu cầu xấu.

Phương pháp bảo mật AWS hiệu quả số 3: Amazon Security Group

Security Group hoạt động như một tường lửa cho EC2 instance trên AWS Cloud để kiểm soát các luồng traffic đến và đi (inbound và outbound), cung cấp bảo mật cho Cloud. Security Group vận hành ở quy mô các instance, và mỗi instance có thể đính kèm tới 5 security group. Chúng ta không thể chặn các luồng traffic đến, nhưng có quyền cho phép chúng được tiếp cận một cổng (port) bất kỳ, hoặc một dãy các port ở gần nhau. Security Group luôn ở trong trạng thái stateful (lưu dữ liệu của client trên server), và ta không cần đặt thêm lệnh để đáp lại (return). Ví dụ, một lệnh cho phép traffic chạy tới EC2 instance sẽ tự động cho phép các phản hồi được quay trở lại từ EC2 instance. Sử dụng security group được cho là một trong những phương pháp bảo mật tốt nhất trên AWS.

Ví dụ: Nếu bạn cho phép kết nối tới cổng 22 từ một IP cụ thể, IP đó sẽ có khả năng kết nối tới EC2 instance từ cổng 22. Kết nối đó cũng sẽ tự động cho phép (luồng traffic) đi ra khỏi EC2 instance qua cổng 22 trên IP đó.

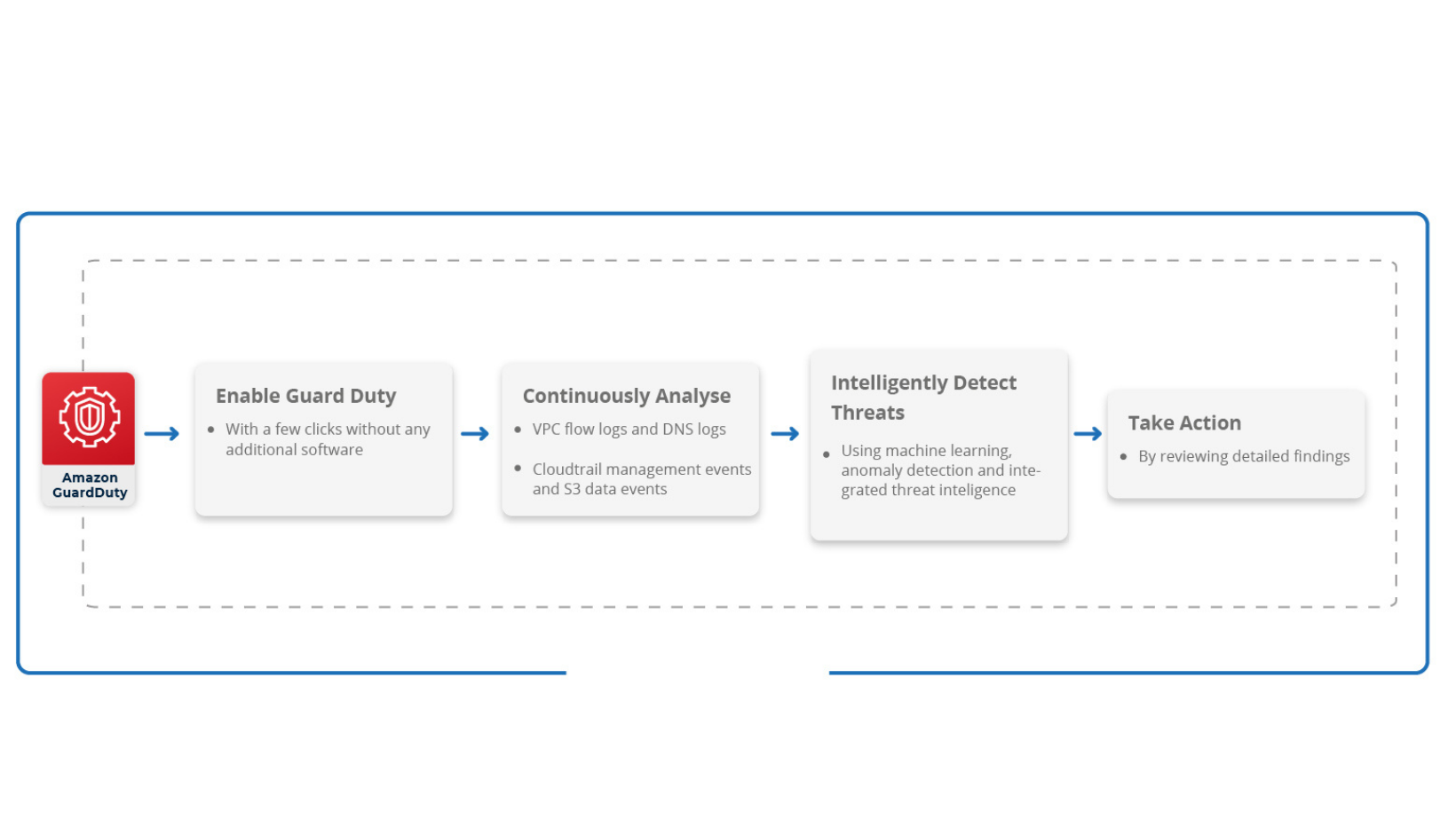

Phương pháp bảo mật AWS hiệu quả số 4: Hệ thống nhận diện mối đe dọa (threat) – Amazon Guard Duty

Các hệ thống này không cung cấp giải pháp bảo mật, nhưng sẽ liên tục giám sát các hoạt động đáng nghi ngờ, và các hành vi chưa được ủy quyền, để nhận diện các mối đe dọa (threat) và bảo vệ các tài khoản, khối lượng công việc, và dữ liệu được lưu trữ trên Amazon S3 bucket. Guard Duty là một lựa chọn thông minh, hiệu quả về chi phí cho việc nhận diện liên tục các mối đe dọa trên AWS Cloud. Guard Duty sử dụng học máy (machine learning), phát hiện bất thường (anomaly detection), và tích hợp threat intelligence) để nhận diện và phân loại các rủi ro tiềm tàng.

Chỉ với vài cú nhấp chuột, ai cũng có thể kích hoạt Guard Duty trên tài khoản AWS để liên tục phân tích mạng lưới, tài khoản, hoạt động của dữ liệu. Guard Duty phân tích DNS Logs, VPC Flow Logs, Cloudtrail S3 Data Events, Cloudtrail Management Events.

Ví dụ: Nếu bạn đã triển khai ứng dụng tích hợp Banking trên AWS và S3, EC2, RDS, và, một vài dịch vụ khác mà bạn cũng đang sử dụng, thì khi một Amazon S3 phát hiện ra các lệnh API bất thường; việc tạo ra các user IAM, phân quyền, access key không được cho phép; lấy cắp tài nguyên của Amazon EC2 instances; tạo ra các Amazon RDS snapshot;… là một vài hành vi mà mô hình học máy của Guard Duty có thể giúp bạn nhận diện các mối đe dọa trong tài khoản của bạn.

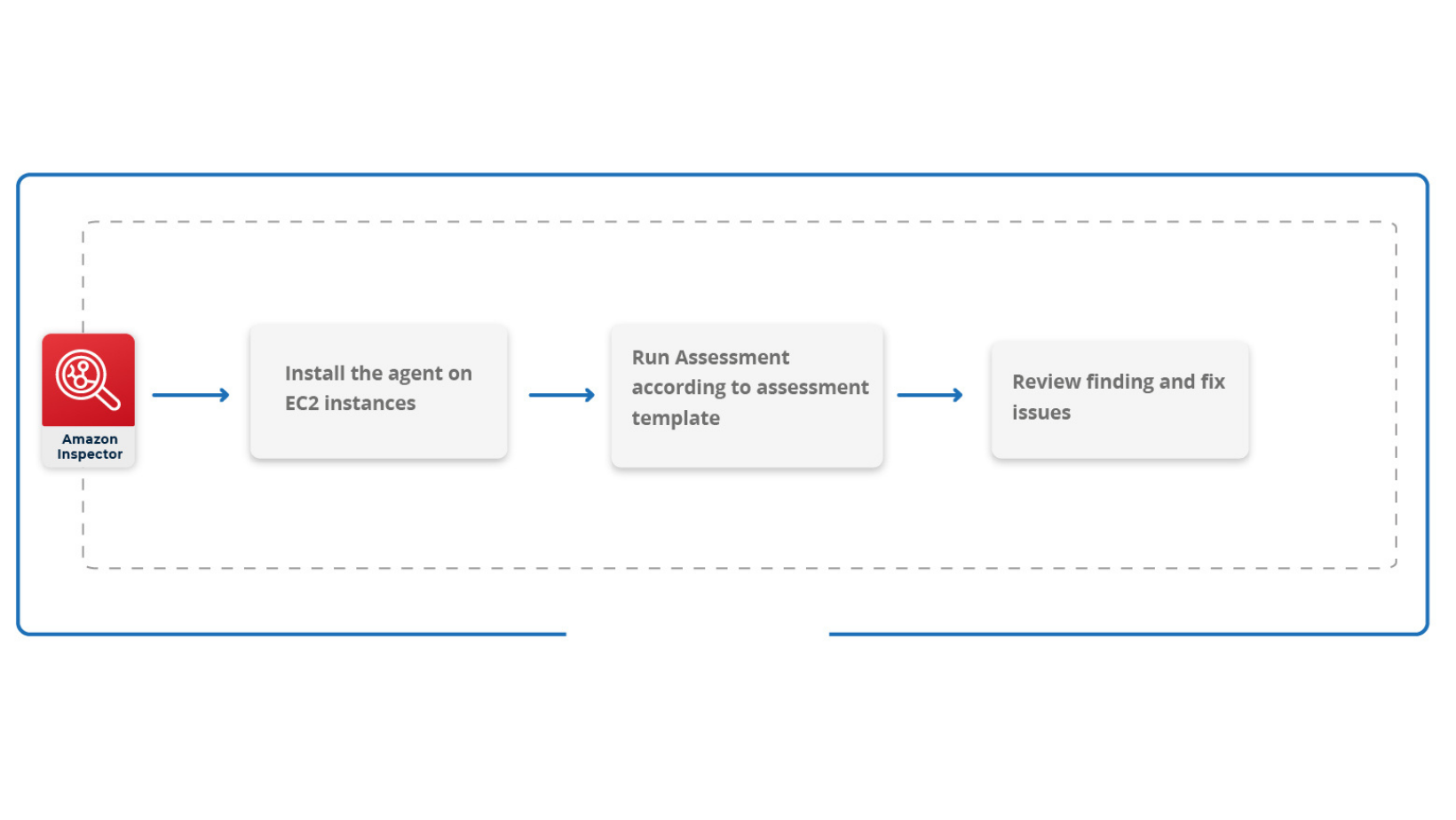

Phương pháp bảo mật AWS hiệu quả số 5: Amazon Inspector

AWS Inspector là một dịch vụ đánh giá bảo mật tự động, giúp cải thiện hoạt động tuân thủ quy định (compliance) và bảo mật của các ứng dụng được cài đặt trên AWS Cloud, giúp đạt được bảo mật Cloud. Nó tự động đánh giá các lỗ hổng (vulnerabilities), tổn thất (exposure), và độ lệch (deviation), đưa ra các báo cáo chi tiết về các phát hiện bảo mật. Amazon Inspector kiểm tra khả năng tiếp cận không mong muốn vào mạng lưới (unexpected network accessibility) của EC2 instance và lỗ hổng của chính EC2 instance.

Ví dụ: Trong lĩnh vực tài chính, chính phủ ban hành một vài quy chế ở cấp địa phương và quốc gia, mà chúng ta không dễ để phân biệt. Trong trường hợp này, Amazon Inspector có thể giải quyết bằng việc lên lịch để kiểm tra, rà soát các lỗ hổng bảo mật định kỳ. Điều này có thể giúp cho tổ chức yên tâm hơn trong việc thực thi các quy định, quy chế trong khu vực.

Phương pháp bảo mật AWS hiệu quả số 6: Sử dụng CloudTrail và CloudWatch để quản lý tài nguyên AWS

CloudTrail

CloudTrail đơn giản hóa việc tuân thủ quy định kiểm toán, đánh giá bằng cách tự động hóa việc ghi lại, lưu trữ các event log được tạo ra trong tài khoản AWS, tăng khả năng quan sát các tài nguyên và hoạt động của các user trong tài khoản của bạn. CloudTrail kích hoạt khả năng tuân thủ quy định (compliance), quản trị (governance), đánh giá vận hành (operational auditing), và đánh giá rủi ro của tài khoản AWS. Có thể nói, CloudTrail đơn giản hóa việc phân tích chức năng và xử lý sự cố (troubleshooting).

Ví dụ: Nếu bạn đã kích hoạt CloudTrail trong tài khoản, bạn có thể kiểm tra hoạt động của tài khoản bằng một lệnh API trong thời gian trung bình khoảng 15 phút. Nếu bạn không chắc chắn về một số tài nguyên ở trong tài khoản, bạn có thể kiểm tra lại trail và thực hiện một số hành động cần thiết phù hợp.

CloudWatch

Dịch vụ CloudWatch của AWS có thể cho ta khả năng quản lý và quan sát. Nó cung cấp dữ liệu cho các ứng dụng quản lý được cài đặt trong tài khoản AWS. Các dữ liệu quan sát tương tự cũng có thể tối ưu hóa việc sử dụng nguồn lực hiện tại, cho ta các insight về độ khỏe của ứng dụng. Bạn có thể sử dụng CloudWatch để cài báo thức, đưa ra các cảnh báo, trực quan hóa các logs và chỉ số đo lường, đặt các hành động tự động, và khám phá thêm các insights để giúp cho ứng dụng của bạn chạy “mượt” hơn.

Ví dụ: Bạn có thể được cảnh báo khi có các thay đổi trong Security Group, ví dụ, bạn có thể tạo ra các báo thức được kích hoạt khi có các thay đổi trong cấu hình ở Security Group. Bạn có thể quản lý Console của các lần đăng nhập thất bại và nhận cảnh báo trong những lần đăng nhập thất bại của AWS Management Console.

Phương pháp bảo mật AWS hiệu quả số 7: Hệ thống quản lý key (Amazon KMS) để truy cập API, Cơ sở dữ liệu, Ứng dụng, Compute, vv.

Để thực hiện bất kỳ hình thức mã hóa, ta cần một key mã hóa (cryptographic key). Quản lý key này được cho là một nhiệm vụ khó. AWS Key Management Service (AWS KMS) làm cho nhiệm vụ này trở nên “dễ thở”, cho phép ta tạo và quản lý các key mã hóa. Đồng thời, nó có thể kiểm soát việc sử dụng key trên đa dạng các dịch vụ, ứng dụng bảo mật của AWS. AWS KMS là một dịch vụ quản lý toàn diện, tập trung (centralized) cho các key. Đây được coi là một điểm kiểm soát đơn lẻ, giúp quản lý key mã hóa hiệu quả. Ta có thể dễ dàng tạo, nhập, xóa, chuyển đổi, và cấp phép cho key qua dịch vụ KMS. KMS giúp tăng cường bảo mật cho AWS.

Phương pháp bảo mật AWS hiệu quả số 8: Cloud Security Framework

Trong bài viết này, ta đã điểm qua một vài thử thách, rủi ro, và một vài phương pháp bảo mật AWS hiệu quả. Tuy nhiên, vẫn còn một vài chính sách, công cụ, quy định, cấu hình cụ thể mà chúng ta cần có để quản lý bảo mật tốt hơn trên nền tảng cloud. Cloud Security Framework đưa ra một số tiêu chuẩn bảo mật và hướng dẫn trên toàn tổ chức. Cloud Security Framework liệt kê một số chức năng quan trọng để quản lý các rủi ro liên quan tới bảo mật số trên môi trường Cloud. Cloud Security Framework cung cấp một cấu trúc và phương pháp luận giúp các tổ chức tránh được các thiệt hại liên quan tới bảo mật.

Khi nói về AWS, hạ tầng và dịch vụ của AWS Cloud đã được xác nhận tuân thủ khuôn khổ của NIST 800-53 Revision 4 (Kiểm soát bảo mật 800-53 của Viện Tiêu chuẩn và Kỹ thuật Quốc gia Hoa Kỳ), PCI DSS Level 1 dành cho nhà cung cấp dịch vụ, và được trao chứng nhận CIS Security Software Certification dành cho CIS Benchmark từ Trung tâm An ninh Internet.

Chúng ta cùng xem qua một số khung bảo mật được nhắc tới ở trên nhé.

PCI-DSS (Payment Card Industry Data Security Standard)

Chứng chỉ PCI-DSS (Payment Card Industry Data Security Standard) hướng tới việc nâng cấp bảo mật dữ liệu cho các tài khoản thanh toán toàn cầu, bằng việc tạo lập các tiêu chuẩn, hỗ trợ các dịch vụ để thúc đẩy việc giáo dục, nhận thức và thực hành bảo mật cho các doanh nghiệp. Chứng chỉ này khuyến khích việc phổ biến các tiêu chuẩn của Payment Card Industry, vì sự an toàn của dữ liệu từ mọi người sử dụng thẻ thanh toán trên toàn cầu. Các hướng dẫn của PCI-DSS nhằm duy trì việc bảo mật trong thanh toán, đặt ra các yêu cầu về kỹ thuật, vận hành cho các tổ chức khi chấp thuận hoặc xử lý các giao dịch.

NIST (National Institute of Standards and Technology)

NIST (National Institute of Standards and Technology – Viện Tiêu chuẩn và Kỹ thuật Quốc gia Hoa Kỳ) trực thuộc Bộ Thương mại Hoa Kỳ, cam kết để bảo vệ quyền riêng tư cá nhân. NIST cung cấp các tiêu chuẩn và hướng dẫn để quản lý bảo mật cho các hệ thống thông tin ở các cơ quan liên bang tại Mỹ. NIST cũng cung cấp khung bảo mật để tăng cường Bảo mật Cơ sở hạ tầng Quan trọng (Critical Infrastructure Cybersecurity). Để đảm bảo việc bảo vệ cho tính toàn vẹn (integrity), tính bảo mật (confidentiality), và tính sẵn dụng (availability) của thông tin, Hệ thống Thông tin Liên bang thường phải đi qua một vòng đánh giá hoàn chỉnh.

Khung bảo mật thông tin của NIST (CSF) được hỗ trợ bởi chính phủ Hoa Kỳ và rất nhiều ngành công nghiệp toàn cầu, trở thành đường cơ sở (baseline) cho mọi doanh nghiệp.

CIS (Center for Internet Security)

CIS (Center for Internet Security) – Trung tâm an ninh mạng là một tổ chức phi lợi nhuận hoạt động độc lập với sứ mệnh giúp thế giới mạng trở thành một nơi an toàn hơn cho mọi người, doanh nghiệp và chính phủ. Nó cung cấp các phương pháp hay nhất để bảo mật hệ thống CNTT và dữ liệu trên Internet. CIS hoạt động dựa trên việc phát triển, xác thực và thúc đẩy phương pháp tốt nhất chống lại các mối đe dọa an ninh mạng trên Internet.

Để đảm bảo an toàn cho các tổ chức, CIS cung cấp các chương trình những công cụ và dịch vụ khác nhau như:. MS-ISAC, CIS Controls, CIS Benchmarks và CIS CyberMarket,.. v.v

Phương pháp bảo mật AWS hiệu quả số 9: Mã hóa End-to-end (TDE) 256-bit

Mã hóa End-to-End là một phương pháp để mã hóa thông tin liên lạc và bảo mật nó khỏi các sự cố bảo mật. TDE, Transparent Data Encryption được hỗ trợ bởi AWS RDS cho SQL Server (SQL Server Enterprise Edition) và Oracle (tùy chọn Oracle Advanced Security trong Oracle Enterprise Edition). TDE tự động mã hóa dữ liệu trước khi nó được ghi vào cơ sở dữ liệu hoặc bộ lưu trữ và giải mã khi nó được đọc từ cơ sở dữ liệu hoặc bộ lưu trữ. Loại mã hóa này được sử dụng trong các trường hợp mã hóa dữ liệu nhạy cảm là rất quan trọng. TDE cải thiện Bảo mật đám mây và giúp lưu trữ dữ liệu nhạy cảm ở dạng mã hóa trên Đám mây AWS và cũng là một trong những phương pháp hay nhất để tăng cường Bảo mật AWS .

Phương pháp bảo mật AWS hiệu quả số 10: Kiểm tra thâm nhập trên AWS

AWS cho phép người dùng thực hiện Kiểm tra thâm nhập trên một số dịch vụ nhất định (8 Dịch vụ kể từ ngày 21 tháng 6 năm 2021) trong tài khoản của họ và phải tuân thủ các chính sách do AWS đặt ra cho các thử nghiệm đó. Người dùng có thể thực hiện kiểm tra trên tài khoản AWS của mình bằng cách tuân theo các chính sách và nguyên tắc tại Kiểm tra thâm nhập mà không cần AWS phê duyệt để thực hiện kiểm tra bút đối với tài khoản của mình. Ngoài ra, các bên thứ ba đã ký hợp đồng có thể thực hiện các đánh giá bảo mật không vi phạm chính sách do AWS xác định.

Các dịch vụ được phép để kiểm tra thâm nhập:

- EC2 instances, NAT Gateways, and Elastic Load Balancers

- RDS, Aurora

- CloudFront

- API Gateways

- Lambda and Lambda Edge functions

- Lightsail resources

- Elastic Beanstalk environments

Các dịch vụ bị cấm khi kiểm tra thâm nhập:

- Route 53

- Denial of Service

- Port flooding, Request flooding Protocol flooding

Nghiên cứu điển hình về bảo mật AWS dành cho khách hàng FSI

Coinbase

Coinbase là một nền tảng bảo mật được sử dụng để mua và bán tiền điện tử. Nó hỗ trợ các loại tiền điện tử như Bitcoin, Ethereum, Bitcoin Cash, Litecoin, v.v, có trụ sở chính tại San Francisco và là sàn giao dịch bitcoin được quản lý đầu tiên ở Hoa Kỳ. Nguyên lý cốt lõi hoạt động của nền tảng là bảo mật, khả năng mở rộng và tính khả dụng.

Theo Witoff, Giám đốc tại Coinbase, Bảo mật là điều quan trọng nhất trong các nguyên lý hoạt động của nền tảng này. Sau khi đánh giá nhiều nhà cung cấp đám mây, Coinbase lựa chọn hợp tác cùng Amazon Web Services (AWS) và bắt đầu thiết kế Sàn giao dịch Coinbase mới bằng AWS IAM (Identity and Access Management) và RDS, EC2, Lambda, S3 và một số dịch vụ khác. Kết quả là Coinbase hiện có thể lưu trữ tiền của khách hàng một cách an toàn bằng cách sử dụng AWS.

Dịch vụ AWS được Coinbase sử dụng là:

- Amazon Elastic Compute Cloud (Amazon EC2)

- Amazon Simple Storage Service (Amazon S3)

- Amazon Relational Database Service (Amazon RDS)

- Amazon Kinesis

- Amazon Elastic MapReduce (Amazon EMR)

- AWS Lambda

- AWS Identity and Access Management (IAM)

- AWS CloudTrail

Starling Bank

Starling Bank là một ngân hàng kỹ thuật số có trụ sở tại Vương quốc Anh. Đây là một ngân hàng được quản lý và được cấp phép đầy đủ được xây dựng để cung cấp cho mọi người một sự thay thế công bằng hơn, có thẩm quyền hơn, an toàn và nhân đạo hơn so với các ngân hàng truyền thống. Đảm bảo rằng dữ liệu của khách hàng không bị tấn công mạng và gian lận là một trong những mục tiêu của Starling trong việc cung cấp dịch vụ ngân hàng tốt nhất trên thế giới. AWS là một lựa chọn hiển nhiên cho Starling vì các nhà quản lý ngành của Vương quốc Anh và EU đã nói rõ rằng tất cả công nghệ sẽ được bảo mật và tuân thủ theo tiêu chuẩn. Kết quả là, Starling Bank đã xây dựng thành công Ngân hàng Bán lẻ Chỉ dành cho Di động trên AWS.

Các Dịch vụ AWS được sử dụng bởi Starling Bank là:

- Amazon Elastic Kubernetes Service (Amazon EKS)

- AWS Lambda

- Amazon Relational Database Service (Amazon RDS)

- Amazon Simple Storage Service (Amazon S3)

Kết luận về Các phương pháp hay nhất về bảo mật AWS

Bảo mật là trách nhiệm chung giữa AWS và khách hàng. Khách hàng có thể tin tưởng AWS vì nền tảng đã chứng tỏ mình là một đối tác Cloud mạnh mẽ với nhiều doanh nghiệp trên thế giới. Các tổ chức tài chính có thể tận dụng Dịch vụ AWS để tối đa hóa sự linh hoạt của họ bằng cách sử dụng các tiêu chuẩn bảo mật và các biện pháp tuân thủ hiện có. Ngoài ra, bằng cách tuân theo Các phương pháp hay nhất về bảo mật AWS và Tiêu chuẩn bảo mật đám mây, doanh nghiệp có thể xây dựng một môi trường an toàn hơn để lưu trữ các ứng dụng của mình. Hầu hết thời gian, cấu hình sai và thực hành truy cập không phù hợp là nguyên nhân dẫn đến vi phạm dữ liệu và truy cập bất hợp pháp.

Câu hỏi thường gặp

Bảo mật đám mây là gì?

Cloud Security là hoạt động bảo vệ Môi trường Đám mây, các ứng dụng được triển khai và dữ liệu được lưu trữ trên Đám mây bằng cách tuân theo một loạt các phương pháp hay nhất. Nó liên quan đến quy trình và dịch vụ bảo vệ Môi trường đám mây khỏi các cuộc tấn công mạng bên trong và bên ngoài vào Môi trường đám mây và các ứng dụng của nó.

Tại sao chúng ta cần bảo mật cơ sở hạ tầng của mình trên Cloud?

Trong khi thực hiện chuyển đổi sang Đám mây, điều bắt buộc là phải đảm bảo rằng dữ liệu và ứng dụng được triển khai trên Đám mây không bị xâm phạm. Môi trường đám mây cung cấp các dịch vụ tuyệt vời, tính linh hoạt thông qua khả năng làm việc từ xa, khả năng mở rộng, chia sẻ dữ liệu nhanh chóng, v.v. Hơn nữa, việc bảo mật dữ liệu và ứng dụng, tức là Bảo mật đám mây, là điều quan trọng hàng đầu vì thông tin kinh doanh nhạy cảm và tài sản trí tuệ có thể bị lộ do rò rỉ ngẫu nhiên.

Các tính năng bảo mật hàng đầu của AWS là gì?

Nhóm bảo mật, Cloudtrail, WAF, GuardDuty, là một vài trong số các tính năng AWS Security hàng đầu.

Doanh nghiệp có thể cải thiện Bảo mật AWS theo những cách sau.

- 1. Bật quyền truy cập mạng giới hạn và bắt buộc bằng Nhóm bảo mật.

- 2. Thực hiện hành động đối với các phát hiện có thể hành động trong tài khoản AWS của bạn bởi GuardDuty.

- 3.Maintain Cloudtrail và Cloudwatch nhật ký như ghi nhật ký và giám sát là những phần thiết yếu của kế hoạch bảo mật.

- 4. Ngoài ra, hãy bật Xác thực nhiều yếu tố (MFA) để bảo vệ tài khoản khỏi bị truy cập bất hợp pháp.

Về VTI Cloud

VTI Cloud là Đối tác cấp cao (Advanced Consulting Partner) của AWS, với đội ngũ hơn 50+ kỹ sư về giải pháp được chứng nhận bởi AWS. Với mong muốn hỗ trợ khách hàng trong hành trình chuyển đổi số và dịch chuyển lên đám mây AWS, VTI Cloud tự hào là đơn vị tiên phong trong việc tư vấn giải pháp, phát triển phần mềm và triển khai hạ tầng AWS cho khách hàng tại Việt Nam và Nhật Bản.

Xây dựng các kiến trúc an toàn, hiệu suất cao, linh hoạt, và tối ưu chi phí cho khách hàng là nhiệm vụ hàng đầu của VTI Cloud trong sứ mệnh công nghệ hóa doanh nghiệp.

Liên hệ với chúng tôi: Tại đây

Nguồn: — từ Clickittech.com