Bảo mật luôn là mối quan tâm của doanh nghiệp khi di chuyển lên đám mây, đặc biệt là đối với các doanh nghiệp lưu trữ dữ liệu người dùng như ngân hàng, tài chính, bất động sản và bảo hiểm. Do đó, VTI Cloud sẽ chia sẻ security checklist (checklist bảo mật đám mây) cho các hệ thống trên Amazon Web Services (AWS) trong bài viết dưới đây.

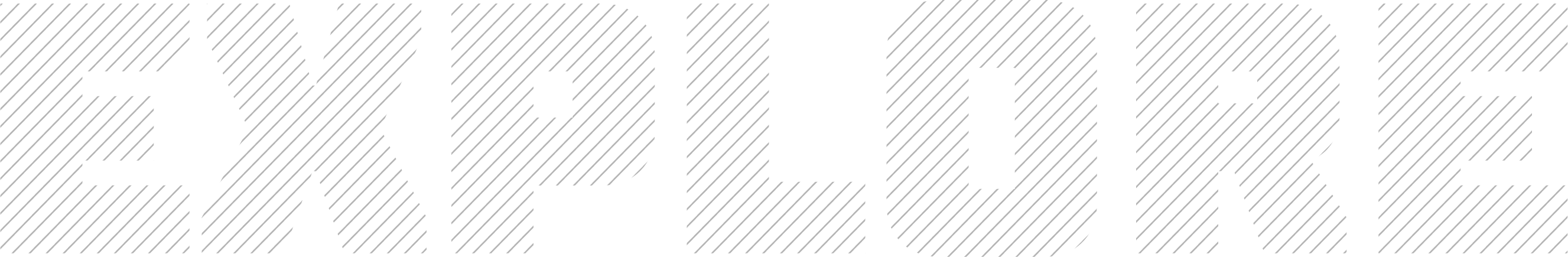

Mô hình chia sẻ trách nhiệm – Shared Responsibility Model

Bảo mật và tuân thủ là trách nhiệm chung giữa AWS và khách hàng. Mô hình chia sẻ này có thể giúp giảm bớt gánh nặng vận hành cho khách hàng vì AWS sẽ vận hành, quản lý và kiểm soát các thành phần từ hệ điều hành máy chủ và lớp ảo hóa cho tới bảo mật vật lý của các cơ sở đang vận hành dịch vụ.

Khách hàng sẽ phụ trách và quản lý hệ điều hành máy khách (bao gồm bản cập nhật và bản vá bảo mật), các phần mềm ứng dụng liên kết khác cũng như việc cấu hình tường lửa, Security Groups do AWS cung cấp.

Khách hàng cần phải cẩn trọng cân nhắc các dịch vụ mà mình chọn vì trách nhiệm của khách hàng sẽ thay đổi tùy theo dịch vụ sử dụng, tùy theo việc tích hợp các dịch vụ đó vào môi trường CNTT của khách hàng cũng như pháp luật và quy định hiện hành.

Bản chất của trách nhiệm chung này cũng tạo ra sự linh hoạt và cung cấp quyền kiểm soát cho khách hàng để cho phép triển khai.

Chia sẻ trách nhiệm liên quan tới bảo mật

Mô hình chia sẻ trách nhiệm của AWS chỉ rõ rằng một số khía cạnh nhất định của bảo mật AWS nằm trong tay doanh nghiệp; và doanh nghiệp phải hoàn toàn chịu trách nhiệm với những sự cố bảo mật xảy ra trong phần quản lý của doanh nghiệp.

Đọc thêm: 05 quan niệm sai lầm về bảo mật trên đám mây | VTI CLOUD

|

Công việc liên quan tới Bảo mật trong Mô hình chia sẻ trách nhiệm |

Trách nhiệm của Khách hàng |

Trách nhiệm của AWS |

|---|---|---|

|

Ngăn chặn hoặc phát hiện khi tài khoản AWS bị xâm phạm |

o |

|

|

Ngăn chặn hoặc phát hiện người dùng AWS đặc quyền hoặc thông thường đang hoạt động theo cách không an toàn |

o |

|

|

Ngăn dữ liệu nhạy cảm được tải lên hoặc chia sẻ từ các ứng dụng theo cách không phù hợp |

o |

|

|

Cấu hình dịch vụ AWS (ngoại trừ AWS Managed Services) theo cách an toàn |

o |

|

|

Chỉ giới hạn quyền truy cập vào các dịch vụ AWS hoặc các ứng dụng tùy chỉnh cho những người dùng yêu cầu |

o |

|

|

Cập nhật guest OS và áp dụng các bản vá bảo mật |

o |

|

|

Đảm bảo AWS và các ứng dụng tùy chỉnh đang được sử dụng theo cách tuân thủ các chính sách bên trong và bên ngoài |

o |

o |

|

Đảm bảo về phần network security (DoS, man-in-the-middle (MITM), port scanning) |

o |

o |

|

Cấu hình AWS Managed Services theo cách an toàn. |

|

o |

|

Cung cấp kiểm soát truy cập vật lý vào phần cứng / phần mềm |

|

o |

|

Cung cấp bảo đảm an ninh về môi trường chống lại những thứ như mất điện hàng loạt, động đất, lũ lụt và các thảm họa thiên nhiên khác |

|

o |

|

Vá lỗi database |

|

o |

|

Bảo vệ chống lại việc khai thác AWS zero-day và các lỗ hổng bảo mật khác |

|

o |

|

Quản lý tính liên tục của doanh nghiệp (tính khả dụng, ứng phó sự cố) |

|

o |

Để đọc kỹ hơn về mô hình chia sẻ trách nhiệm của AWS , vui lòng đọc tại link sau: https://aws.amazon.com/compliance/shared-responsibility-model/

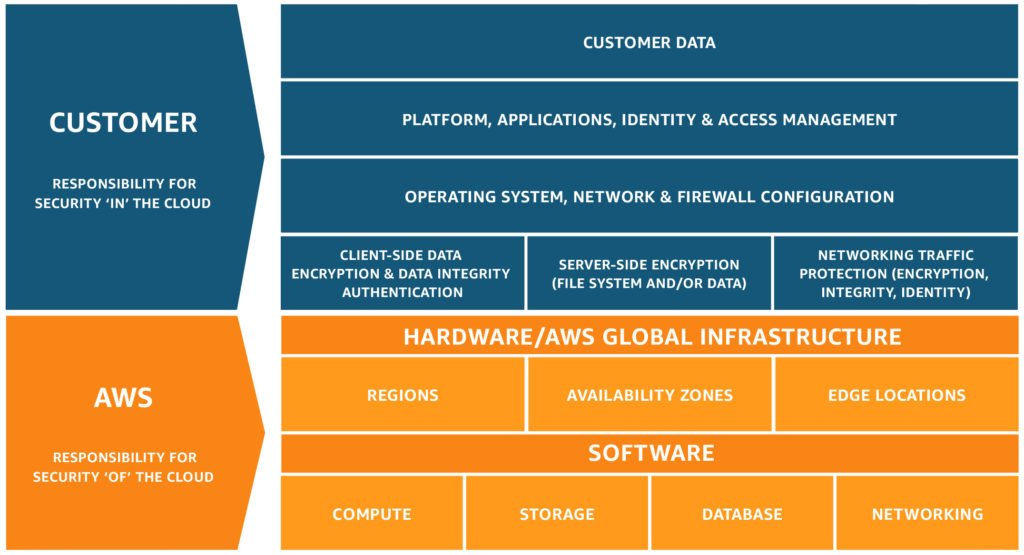

AWS Security Checklist

VTI Cloud đã phát triển một danh sách kiểm tra (checklist) các biện pháp tốt nhất và được ưu tiên cao nhất, mà doanh nghiệp phải làm theo để chủ động ngăn chặn các mối đe dọa. Checklist này cung cấp các đề xuất của khách hàng phù hợp với Security Pillar trong AWS Well-Architected Framework.

VTI Cloud đã viết về AWS Well-Architected Framework trong bài viết gần nhất:

Security Checklist của AWS Identity & Access Management (IAM)

| Nội dung công việc | Hoàn thành |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Security Checklist của Amazon S3

Chi tiết hơn tại bài viết sau: Các phương pháp tốt nhất để bảo mật cho dịch vụ Amazon S3 | VTI CLOUD

| Nội dung công việc | Hoàn thành |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Security Checklist của Amazon EC2, Amazon VPC và Amazon EBS

| Nội dung công việc | Hoàn thành |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Security Checklist của AWS CloudTrail

| Nội dung công việc | Hoàn thành |

|

|

|

|

|

|

|

|

|

|

|

Security Checklist của Amazon CloudFront, AWS WAF và AWS Shield

| Nội dung công việc | Hoàn thành |

|

|

|

|

|

Security Checklist của Amazon RDS

| Nội dung công việc | Hoàn thành |

|

|

|

|

|

|

|

|

|

|

|

|

|

Security Checklist của Amazon Redshift

| Nội dung công việc | Hoàn thành |

|

|

|

|

|

|

|

|

|

|

|

|

|

Security Checklist của AWS Systems Manager

| Nội dung công việc | Hoàn thành |

|

|

|

Security Checklist của Monitoring và Alerts

| Nội dung công việc | Hoàn thành |

|

|

|

Kết luận

Yêu cầu quan trọng nhất khi đảm bảo cơ sở hạ tầng an toàn là khả năng hiển thị hoàn chỉnh. Nói một cách đơn giản, làm thế nào doanh nghiệp có thể thực hiện hành động phòng ngừa nếu doanh nghiệp thậm chí không biết điều gì sai?

Với việc sử dụng checklist được khuyến cáo cho một vài dịch vụ tiêu biểu của VTI Cloud phía trên, doanh nghiệp sẽ đảm bảo những yếu tố cần thiết nhất để giữ cho cơ sở hạ tầng của doanh nghiệp ít gặp rủi ro. Bên cạnh đó, doanh nghiệp có thể liên hệ chúng tôi, VTI Cloud, để được tư vấn và triển khai về security checklist với dịch vụ AWS Well-Architected Review và Managed Services cho doanh nghiệp.

Chúng tôi sẽ đảm bảo hệ thống của bạn được vận hành trơn tru nhất, nhưng luôn đảm bảo về vấn đề an ninh thông tin, bảo mật hệ thống và đặc biệt là tối ưu chi phí sử dụng của hệ thống hiện tại.

Đọc thêm về dịch vụ AWS Well-Architected Review tại đây: https://vticloud.io/services/well-architected

Về VTI Cloud

VTI Cloud là Đối tác cấp cao (Advanced Consulting Partner) của AWS, với đội ngũ hơn 50+ kỹ sư về giải pháp được chứng nhận bởi AWS. Với mong muốn hỗ trợ khách hàng trong hành trình chuyển đổi số và dịch chuyển lên đám mây AWS, VTI Cloud tự hào là đơn vị tiên phong trong việc tư vấn giải pháp, phát triển phần mềm và triển khai hạ tầng AWS cho khách hàng tại Việt Nam và Nhật Bản.

Xây dựng các kiến trúc an toàn, hiệu suất cao, linh hoạt, và tối ưu chi phí cho khách hàng là nhiệm vụ hàng đầu của VTI Cloud trong sứ mệnh công nghệ hóa doanh nghiệp.